Сети с многокаскадными соединениями

4.1.10 Сети с многокаскадными соединениями

Семенов Ю.А. (ГНЦ ИТЭФ)

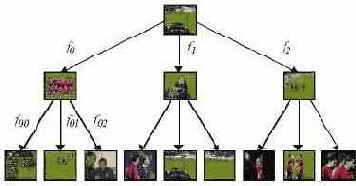

Среди традиционных сетей особое положение занимают сети, базирующиеся на большом числе идентичных ключевых элементов. Это сети с многокаскадными связями (MIN – Multistage Interconnection Network). Идеология таких сетей используется при построении коммутаторов ATM. Из таких сетей наиболее известной является Delta Banyan (Batcher-switch). Эта сеть содержит регулярную структуру N*N переключателей с двух направлений на два. Сеть содержит log2N число каскадов, каждый из которых имеет N/2 переключателей. Для управления маршрутизацией сообщений в этой сети необходимо log2N бит информации. Схема 4-каскадной сети Delta-2 приведена на рис. 4.1.10.1.

Рис. 4.1.10.1. Блок-схема 4-х каскадной сети Delta-2

Сети управления и сбора данных в реальном масштабе времени (CAN)

4.1.4 Сети управления и сбора данных в реальном масштабе времени (CAN)

Семенов Ю.А. (ГНЦ ИТЭФ)

Стандарт CAN (Controller Area Network - http://www.kvaser.se/can/protocol/index.htm или http://www.omegas.co.uk/can/canworks.htm, а также www.can-cia.de) был разработан в Германии компанией Robert Bosch gmbh для автомобильной промышленности (1970 годы). Сеть CAN ориентирована на последовательные каналы связи, выполненные из скрученных пар проводов (или оптических волокон), стандарт определяет протоколы физического уровня и субуровеней MAC и LLC. Все узлы сети равноправны и подключаются к общему каналу. Уровни сигналов протоколом не нормированы. В CAN использована кодировка типа NRZ (Non Return to Xero). Для распознавания сигнатур начала (SOF) и конца (EOF) кадра используется бит-стафинг. В настоящее время в ЕС разрабатывается новый протокол для сети автомобиля, который бы позволял передачу высококачественного стерео аудио и видео сигналов, обеспечивал работу с мобильными телефонными сетями и Интернет. Предполагается, что пропускная способность протокола составит 45 Мбит/c

Высокая надежность и дешевизна сделала сети CAN привлекательными для промышленности и науки. Сеть предназначена для сбора информации и управления в реальном масштабе времени, но может быть использована и для других целей. Канал can реализует принцип множественного доступа с детектированием столкновений (CSMA/CD - Carrier Sense Multiple Access with Collision Detection, аналогично Ethernet). Сеть может содержать только один сегмент. В соответствии со стандартом ISO 11898 сеть способна работать при обрыве одного из проводов, при закоротке одного из проводов на шину питания или на землю. Скорость работы канала программируется и может достигать 1 Мбит/с. Недиструктивная схема арбитража позволяет сделать доступ к общему каналу существенно более эффективным, чем в случае Ethernet. В настоящее время действуют две версии стандарта с полями арбитража длиной в 11 бит (2.0a) и 29 бит (расширенная версия, 2.0b). Код арбитража одновременно является идентификатором кадра и задается на фазе инициализации сети. При одновременной попытке передачи кадров двумя узлами арбитраж выполняется побитно с использованием схемы проволочного “И”, при этом доминантным состоянием является логический “0”. Выигравший соревнование узел продолжает передачу, а проигравший ждет момента, когда канал освободится. Код-адрес объекта (узла CAN) задается с помощью переключателей на плате CAN при формировании сети.

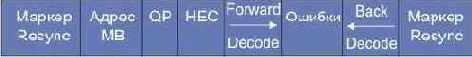

Когда канал свободен, любой из подключенных узлов, может начать передачу. Кадры могут иметь переменную, но конечную длину. Формат информационного кадра сети CAN, содержащего семь полей, показан на рис. 4.1.4.1.

Рис. 4.1.4.1 Стандартный информационный кадр 1 2.0a CAN

Кадр начинается с доминантного бита начала кадра (логический нуль, SOF - start of frame). Далее следует поле арбитража (идентификатор кадра), содержащее 11 бит (эти разряды носят имена id-28, ..., id-18) и завершающееся битом RTR (remote transmission request) удаленного запроса передачи. В информационном кадре RTR=0, для кадра запроса RTR=1. Семь наиболее значимых бит id-28 - id-22 не должны быть никогда все одновременно равными 1. Первым передается бит id28. Доминантные биты r0 и r1 (=0) зарезервированы для будущего использования (в некоторых спецификациях бит r1 называется IDE и относится для стандартных кадров к полю управления). Поле DLC (Data Length Code; биты поля имеют имена dcl3 - dcl0) несет в себе код длины поля данных в байтах. Поле данных, размещенное вслед за ним, может иметь переменную длину или вообще отсутствовать. CRC - циклическая контрольная сумма. В качестве образующего полинома при вычислении CRC используется x15 + x14 + x10 + x8 + x7 + x4 + x3 + 1. Формально, следующий за контрольной суммой бит-разграничитель (=1) принадлежит полю CRC. Поле отклика (ack) содержит два бита, первый из которых первоначально имеет уровень 1, а узлы получатели меняют его значение на доминантное (логический 0). Бит используется для сообщения о корректности контрольной суммы. Второй бит поля всегда имеет уровень логической 1. Завершающее поле EOF (end of frame) содержит семь единичных бит. За этим полем следует поле-заполнитель (INT) из трех единичных бит, после него может следовать очередной кадр. Формат расширенного информационного кадра сети can показан на рис. 4.1.4.2.

Рис. 4.1.4.2. Расширенный информационный кадр 2.0b CAN

Однобитовое субполе SRR (substitute remote request) включено в поле арбитража (идентификатора кадра) и всегда содержит код 1, что гарантирует преимущество стандартного информационного кадра (2.0a) случае его соревнования с расширенным кадром (2.0b) (при равных 11 битах идентификатора). Субполе IDE (identifier extension) служит для идентификации расширенного формата и для этого типа кадра всегда имеет уровень логической 1. Вслед за IDE следует 18-битовое поле (биты имеют имена id-17, ..., id-0; первым передается бит id-28) расширения идентификатора кадра. Контроллеры 2.0b полностью совместимы с кадрами 2.0a и могут посылать и принимать пакеты обоих типов. Идентификаторы в пределах одной сети должны быть уникальными. Следует иметь в виду, что 18-битное поле расширения идентификатора можно при определенных условиях использовать и для передачи информации. Идентификатор не является адресом места назначения, а определяет назначение передаваемых данных (адресация по содержанию). По этой причине пакет может быть принят отдельным узлом, группой узлов, всеми узлами сети или не воспринят вообще. Предельное число различных идентификаторов для версии 2.0a составляет 2032, а для 2.0b превышает 500 миллионов.

Послав кадр- запрос другому узлу, отправитель может затребовать присылку определенной информации. Удаленный узел должен откликнуться информационным кадром с тем же идентификатором, что и запрос.

Если несколько узлов начнут передачу одновременно, право передать кадр будет предоставлено узлу с более высоким приоритетом, который задается идентификатором кадра. Механизм арбитража гарантирует, что ни информация, ни время не будут потеряны. Если одновременно начнется передача запроса и информационного кадра с равными идентификаторами, предпочтение будет дано информационному пакету. В процессе арбитража каждый передатчик сравнивает уровень передаваемого сигнала с реальным уровнем на шине. Если эти уровни идентичны, он может продолжить передачу, в противном случае передача прерывается и шина остается в распоряжении более приоритетного кадра.

Протокол can имеет развитую систему диагностики ошибок. В результате вероятность не выявленной ошибки составляет менее 4.7ґ 10-11. При выявлении ошибки кадр отбрасывается и его передача повторяется.

Число узлов, подключенных к каналу, протоколом не лимитируется. Практически такое ограничение налагается задержкой или предельной нагрузкой канала.

Любой модуль can может быть переведен в пассивный режим (“состояние сна”), при котором внутренняя активность прекращается, а драйверы отключаются от канала. Выход из этого режима возможен либо по внутренним причинам, либо вследствие сетевой активности. После “пробуждения” модуль ждет, пока стабилизируется его внутренний тактовый генератор, после чего производится синхронизация его работы с тактами канала (11 тактов). Благодаря синхронизации отдельные узлы не могут начать передачу асинхронно (со сдвигом на часть такта). Протокол предусматривает использование четырех типов кадров:

Информационный.

Удаленный запрос (требование присылки информационного кадра с тем же идентификатором, что и запрос).

Сообщение об ошибке.

Уведомление о перегрузке канала (требует дополнительной задержки до и после передач информационных кадров и удаленных запросов).

Информационные кадры и удаленные запросы могут использовать как стандартные, так и расширенные форматы кадров (2.0a и 2.0b).

Кадр удаленного запроса

может иметь стандартный и расширенный форматы. В обоих случаях он содержит 6 полей: SOF, поле арбитража, поле управления, CRC, поля ACK и EOF. Для этого типа кадров бит RTR=1, а поле данных отсутствует вне зависимости от того, какой код содержится в субполе длины.

Кадр сообщения об ошибке

имеет только два поля - суперпозиция флагов ошибки и разграничитель ошибки. Флаги ошибки бывают активными и пассивными. Активный флаг состоит из шести нулевых бит, а пассивный - из шести единиц. Суперпозиция флагов может содержать от 6 до 12 бит. Разграничитель ошибки состоит из восьми единичных бит.

Кадр перегрузки

включает в себя два поля - перпозиция флагов перегрузки и разграничитель перегрузки (8 бит =1). В поле флаг ерегрузки записывается 6 бит, равных нулю (как и в поле флаг активной ошибки). Кадры ошибки или перегрузки не требуют межкадровых разделителей. Существует ряд условий перегрузки, каждое из которых вызывает посылку такого кадра:

внутренние обстоятельства приемника, которые требуют задержки передачи следующего кадра данных или запроса.

Детектирование доминантного бита в начале поля int.

Обнаружение узлом доминантного восьмого бита в поле разграничителя ошибки или разграничителя перегрузки.

Время пребывания канала в пассивном состоянии не нормировано. Появление доминантного бита на шине, пребывающей в пассивном состоянии, воспринимается как начало очередного кадра. Предусматривается возможность установления масок в узле на отдельные двоичные разряды идентификатора, что позволяет игнорировать их значения. Маскирование делает возможным мультикастинг-адресацию.

Поля SOF, идентификатор, управляющее поле, данные и CRC кодируются таким образом, что при появлении пяти идентичных бит подряд, в поток вставляется бит противоположного уровня. Так 0000000 преобразуется в 00000100, а 1111110 в 11111010. Это правило не распространяется на CRC-разделители, поля ACK и EOF, а также на кадры сообщения об ошибке или переполнении. Существует 5 разновидностей ошибок (таблица 3.3.4.1).

Таблица 4.1.4.1 Разновидности ошибок.

Тип ошибки

Описание

bit error Передающий узел обнаружил, что состояние шины не соответствует тому, что он туда передает stuff error Нарушено правило кодирования (вставка бита противоположного значения после 5 идентичных бит, см. абзац выше). CRC error Приемник обнаружил ошибку в контрольной сумме. form error Обнаружено нарушение формата кадра acknowledgment error Выявлен неверный уровень первого бита поля ack. Любой узел CAN должен регистрировать и по запросу сообщать число ошибок при передаче и приеме.

Номинальное время, выделенное для передачи одного бита, включает в себя четыре временные области: sync_seg, prop_seg, phase_seg1, phase_seg2 (рис.3.4.4.3).

Рис. 4.1.4.3 Временные зоны периода передачи одного бита

Первая временная область (SYNC_SEG) служит для синхронизации работы различных узлов сети. Область PROP_SEG предназначена для компенсации временных задержек в сети и равна сумме времени распространения сигнала по каналу и задержки во входных компараторах. PHASE_SEG1 и PHASE_SEG2 служат для компенсации фазовых ошибок и могут увеличиваться или уменьшаться после синхронизации. T0 - минимальный квант времени, используемый для формирования временной шкалы в пределах периода передачи одного бита (длительность внутреннего такта может быть значительно короче). Момент стробирования определяет момент времени, когда проверяется состояние канала. Этот момент должен быть синхронным для всех узлов сети. Длительность этих временных областей может задаваться программно. Чем длиннее канал, тем меньшую скорость передачи информации он может обеспечить (см. табл. 3.3.4.2).

Таблица 4.1.4.2 Зависимость пропускной способности канала от его длины

| Длина канала в метрах | Пропускная способность сети в Кбит/с |

| 100 | 500 |

| 200 | 250 |

| 500 | 125 |

| 6000 | 10 |

Символьный набор HTML

10.19 Символьный набор HTML

Семенов Ю.А. (ГНЦ ИТЭФ)

Символьный набор документов HTML, заданный "SGML Declaration for HTML". Этот набор базируется на документе [ISO-8859-1].Кодовое представление

Символ

Описание

� -

Не используется

Символ горизонтальной табуляции

Перевод строки

Возврат каретки

-

Не используется

Пробел

!

!

Восклицательный знак

"

"

Кавычки

#

Знак числа ()

$

$

Знак доллара

%

%

Знак процента

&

&

Ampersand

'

'

Апостроф

(

(

Левая скобка

)

)

Правая скобка

*

*

Звездочка

+

+

Знак плюс

,

,

запятая

-

-

Дефис

.

.

Точка (полная остановка)

/

/

Косая черта (slash)

0 - 9

0-9

Цифры 0-9

:

:

Двоеточие

;

;

Точка с запятой

<

<

Знак меньше чем

=

=

Знак равенства

>

>

Знак больше чем

?

?

Знак вопроса

@

@

Символ @

A - Z

A-Z

Буквы A-Z

[

[

Левая квадратная скобка

\

\

Обратная косая черта (backslash)

]

]

Правая квадратная скобка

^

^

Знак вставки (^ caret)

_

_

Горизонтальная черта (underscore)

`

Ударение

a - z

a-z

Буквы a-z

{

{

Левая фигурная скобка

|

|

Вертикальная черта

}

}

Правая фигурная скобка

~

~

Тильда (~)

- Ÿ

Не используется

Неразрывный пробел

¡

?

Инвертированный восклицательный знак

¢

?

Знак центов

£

?

Знак фунтов стерлингов

¤

¤

Обобщенный знак валюты

¥

?

Знак иены

¦

¦

Разорванный знак вертикальной черты

§

§

Знак раздела (Section sign)

¨

?

Умляут (горизонтальное двоеточие над буквой)

©

©

Знак авторского права (Copyright)

ª

?

Feminine ordinal

«

«

Левая угловая кавычка (guillemotleft)

¬

¬

Знак отрицания (Not sign)

­

Мягкий дефис (Soft hyphen)

®

®

Зарегистрированная торговая марка

¯

?

Macron accent

°

°

Знак градуса (Degree sign)

±

±

Знак плюс или минус (± )

²

?

Верхний индекс 2 (Superscript two)

³

?

Верхний индекс 3 (Superscript three)

´

?

Знак ударения (Acute accent)

µ

µ

Знак долготы над гласным (горизонтальная черта - Micro sign)

¶

¶

Знак параграфа

·

·

Центральная точка

¸

?

Орфографический знак седиль (Cedilla)

¹

?

Верхний индекс 1 (Superscript one)

º

?

Masculine ordinal

»

»

Правая угловая кавычка (guillemotright)

¼

?

Дробь ј

½

?

Дробь 1/2

¾

?

Дробь ѕ

¿

?

Инвертированный знак вопроса

À

A

Прописное A, grave accent

Á

A

Прописное A, acute accent

Â

A

Прописное A, circumflex accent

Ã

A

Прописное A, tilde

Ä

A

Прописное A, dieresis or umlaut mark

Å

A

Прописное A, ring

Æ

?

Прописное AE dipthong (ligature)

Ç

C

Прописное C, cedilla

È

E

Прописное E, grave accent

É

E

Прописное E, acute accent

Ê

E

Прописное E, circumflex accent

Ë

E

Прописное E, dieresis or umlaut mark

Ì

I

Прописное I, grave accent

Í

I

Прописное I, acute accent

Î

I

Прописное I, circumflex accent

Ï

I

Прописное I, dieresis or umlaut mark

Ð

?

Прописное Eth, исландское

Ñ

N

Прописное N, tilde

Ò

O

Прописное O, grave accent

Ó

O

Прописное O, acute accent

Ô

O

Прописное O, circumflex accent

Õ

O

Прописное O, tilde

Ö

O

Прописное O, dieresis or umlaut mark

×

?

Знак умножения

Ø

O

Прописное O, slash

Ù

U

Прописное U, grave accent

Ú

U

Прописное U, acute accent

Û

U

Прописное U, circumflex accent

Ü

U

Прописное U, dieresis or umlaut mark

Ý

Y

Прописное Y, acute accent

Þ

?

Прописное THORN, Icelandic

ß

?

Строчное sharp s, German (sz ligature)

à

a

Строчное a, grave accent

á

a

Строчное a, acute accent

â

a

Строчное a, circumflex accent

ã

a

Строчное a, tilde

ä

a

Строчное a, dieresis or umlaut mark

å

a

Строчное a, ring

æ

?

Строчный дифтонг ae (ligature)

ç

c

Строчное c, cedilla

è

e

Строчное e, grave accent

é

e

Строчное e, acute accent

ê

e

Строчное e, circumflex accent

ë

e

Строчное e, dieresis or umlaut mark

ì

i

Строчное i, grave accent

í

i

Строчное i, acute accent

î

i

Строчное i, circumflex accent

ï

i

Строчное i, dieresis or umlaut mark

ð

?

Строчное eth, Icelandic

ñ

n

Строчное n, tilde

ò

o

Строчное o, grave accent

ó

o

Строчное o, acute accent

ô

o

Строчное o, circumflex accent

õ

o

Строчное o, tilde

ö

o

Строчное o, dieresis or umlaut mark

÷

?

Строчное ion sign

ø

o

Строчное o, slash

ù

u

Строчное u, grave accent

ú

u

Строчное u, acute accent

û

u

Строчное u, circumflex accent

ü

u

Строчное u, dieresis or umlaut mark

ý

y

Строчное y, acute accent

þ

?

Строчное thorn, исландское

ÿ

y

Строчное y с умляутом (dieresis or umlaut mark)

<!-- Набор символьных объектов. Типичное обращение:

<!ENTITY % HTMLlat1 PUBLIC "-//W3C//ENTITIES Latin 1//EN//HTML">

%HTMLlat1; -->

| Описание | Название символа | Уникод | Название набора |

| <!ENTITY nbsp CDATA " " > | Неразрывный пробел | U+00A0 | ISOnum |

| <!ENTITY iexcl CDATA "¡" > | Инвертированный ! | U+00A1 | ISOnum |

| <!ENTITY cent CDATA "¢" > | Знак цента | U+00A2 | ISOnum |

| <!ENTITY pound CDATA "£" > | Знак фунта | U+00A3 | ISOnum |

| <!ENTITY curren CDATA "¤" > | Знак валюты | U+00A4 | ISOnum |

| <!ENTITY yen CDATA "¥" > | Знак иены | U+00A5 | ISOnum |

| <!ENTITY brvbar CDATA "¦" > | Разорванная вертикальная черта | U+00A6 | ISOnum |

| <!ENTITY sect CDATA "§" > | Знак секции | U+00A7 | ISOnum |

| <!ENTITY uml CDATA "¨" > | Диэреза = двоеточие над гласной | U+00A8 | ISOdia |

| <!ENTITY copy CDATA "©" > | Знак авторского права | U+00A9 | ISOnum |

| <!ENTITY ordf CDATA "ª" > | Указатель женского начала | U+00AA | ISOnum |

| <!ENTITY laquo CDATA "«" > | Левая двойная угловая кавычка | U+00AB | ISOnum |

| <!ENTITY not CDATA “¬” > | Знак отрицания | U+00AC | ISOnum |

| <!ENTITY shy CDATA “­” > | Мягкий дефис | U+00AD | ISOnum |

| <!ENTITY reg CDATA “®”> | Знак зарегистрированной торговой марки | U+00AE | ISOnum |

| <!ENTITY macr CDATA “¯” > | Знак долготы над гласным = черта над | U+00AF | ISOdia |

| <!ENTITY deg CDATA “°” > | Знак градуса | U+00B0 | ISOnum |

| <!ENTITY plusmn CDATA “±” > | Знак плюс-минус | U+00B1 | ISOnum |

| <!ENTITY sup2 CDATA “²” > | 2 в верхнем индексе = знак квадрата | U+00B2 | ISOnum |

| <!ENTITY sup3 CDATA “³” > | 3 в верхнем индексе = знак куба | U+00B3 | ISOnum |

| <!ENTITY acute CDATA “´” > | Резкое ударение | U+00B4 | ISOdia |

| <!ENTITY micro CDATA “µ” > | Знак микро | U+00B5 | ISOnum |

| <!ENTITY a CDATA “¶” > | Знак параграфа | U+00B6 | ISOnum |

| <!ENTITY middot CDATA “·” > | Центральная точка | U+00B7 | ISOnum |

| <!ENTITY cedil CDATA “¸” > | Седиль | U+00B8 | ISOdia |

| <!ENTITY sup1 CDATA “¹” > | 1 в верхнем индексе | U+00B9 | ISOnum |

| <!ENTITY ordm CDATA “º” > | Индикатор мужского начала | U+00BA | ISOnum |

| <!ENTITY raquo CDATA “»” > | Правая двойная угловая кавычка | U+00BB | ISOnum |

| <!ENTITY frac14 CDATA “¼” > | Символ 1/4 | U+00BC | ISOnum |

| <!ENTITY frac12 CDATA “½” > | Символ 1/2 | U+00BD | ISOnum |

| <!ENTITY frac34 CDATA “¾” > | Символ 3/4 | U+00BE | ISOnum |

| <!ENTITY iquest CDATA “¿”” > | Перевернутый знак вопроса | U+00BF | ISOnum |

| <!ENTITY Agrave CDATA “À” > | Латинская прописная буква A с глухим ударением | U+00C0 | ISOlat1 |

| <!ENTITY Aacute CDATA “Á” > | Латинская прописная буква A с ударением | U+00C1 | ISOlat1 |

| <!ENTITY Acirc CDATA “” > | Латинская прописная буква A центральным ударением | U+00C2 | ISOlat1 |

| <!ENTITY Atilde CDATA “Ô > | Латинская прописная буква A с тильдой | U+00C3 | ISOlat1 |

| <!ENTITY Auml CDATA “Ä” > | Латинская прописная буква A с умляутом, (диэрезой) | U+00C4 | ISOlat1 |

| <!ENTITY Aring CDATA “Å” > | Латинская прописная буква A с кружочком сверху | U+00C5 | ISOlat1 |

| <!ENTITY Aelig CDATA “Æ” > | Латинская прописная буква AE | U+00C6 | ISOlat1 |

| <!ENTITY Ccedil CDATA “Ç” > | Латинская прописная буква C с седилью | U+00C7 | ISOlat1 |

| <!ENTITY Egrave CDATA “È” > | Латинская прописная буква E с глухим ударением | U+00C8 | ISOlat1 |

| <!ENTITY Eacute CDATA “É” > | Латинская прописная буква E с ударением | U+00C9 | ISOlat1 |

| <!ENTITY Ecirc CDATA “Ê” | Латинская прописная буква E с циркумфлексом | U+00CA | ISOlat1 |

| <!ENTITY Euml CDATA “Ë” > | Латинская прописная буква E с диэрезой | U+00CB | ISOlat1 |

| <!ENTITY Igrave CDATA “Ì” > | Латинская прописная буква I с глухим ударением | U+00CC | ISOlat1 |

| <!ENTITY Iacute CDATA “Í” > | Латинская прописная буква I с ударением | U+00CD | ISOlat1 |

| <!ENTITY Icirc CDATA “Δ > | Латинская прописная буква I с циркумфлексом сверху | U+00CE | ISOlat1 |

| <!ENTITY Iuml CDATA “Ï” > | Латинская прописная буква I с диэрезой (умляутом) | U+00CF | ISOlat1 |

| <!ENTITY ETH CDATA “Д > | Латинская прописная буква ETH | U+00D0 | ISOlat1 |

| <!ENTITY Ntilde CDATA “Ñ” > | Латинская прописная буква N с тильдой | U+00D1 | ISOlat1 |

| <!ENTITY Ograve CDATA “Ò” > | Латинская прописная буква O с тупым ударением | U+00D2 | ISOlat1 |

| <!ENTITY Oacute CDATA “Ó” > | Латинская прописная буква O с ударением | U+00D3 | ISOlat1 |

| <!ENTITY Ocirc CDATA “Ô” > | Латинская прописная буква O с кружочком сверху | U+00D4 | ISOlat1 |

| <!ENTITY Otilde CDATA “Õ” > | Латинская прописная буква O с тильдой | U+00D5 | ISOlat1 |

| <!ENTITY Ouml CDATA “Ö” > | Латинская прописная буква O с диэрезой (умляутом) | U+00D6 | ISOlat1 |

| <!ENTITY times CDATA “×” > | Знак умножения | U+00D7 | ISOnum |

| <!ENTITY Oslash CDATA “Ø” > | Латинская прописная буква O с косой чертой | U+00D8 | ISOlat1 |

| <!ENTITY Ugrave CDATA “Ù” > | Латинская прописная буква U с глухим ударением | U+00D9 | ISOlat1 |

| <!ENTITY Uacute CDATA “Ú” > | Латинская прописная буква U с ударением | U+00DA | ISOlat1 |

| <!ENTITY Ucirc CDATA “Û” > | Латинская прописная буква U с циркумфлексом сверху | U+00DB | ISOlat1 |

| <!ENTITY Uuml CDATA “Ü” > | Латинская прописная буква U с тремой (умляутом) | U+00DC | ISOlat1 |

| <!ENTITY Yacute CDATA “Ý” > | Латинская прописная буква Y с ударением | U+00DD | ISOlat1 |

| <!ENTITY THORN CDATA “Þ” > | Латинская прописная буква THORN | U+00DE | ISOlat1 |

| <!ENTITY szlig CDATA “ß” > | Латинская строчная буква sharp s = ess-zed | U+00DF | ISOlat1 |

| <!ENTITY agrave CDATA “à” > | Латинская строчная буква a с глухим ударением | U+00E0 | ISOlat1 |

| <!ENTITY aacute CDATA “á” > | Латинская строчная буква a с ударением | U+00E1 | ISOlat1 |

| <!ENTITY acirc CDATA "â"> | Латинская строчная буква a с кружочком сверху | U+00E2 | ISOlat1 |

| <!ENTITY atilde CDATA "ã"> | Латинская строчная буква a с тильдой | U+00E3 | ISOlat1 |

| <!ENTITY auml CDATA "ä"> | Латинская строчная буква a с тремой (умляутом) | U+00E4 | ISOlat1 |

| <!ENTITY aring CDATA "å"> | Латинская строчная буква a с кружочком сверху | U+00E5 | ISOlat1 |

| <!ENTITY aelig CDATA "æ"> | Латинская строчная буква ae = латинская строчная лигатура ae | U+00E6 | ISOlat1 |

| <!ENTITY ccedil CDATA "ç"> | Латинская строчная буква c с седилью | U+00E7 | ISOlat1 |

| <!ENTITY egrave CDATA "è"> | Латинская строчная буква e с глухим ударением | U+00E8 | ISOlat1 |

| <!ENTITY eacute CDATA "é"> | Латинская строчная буква e с ударением | U+00E9 | ISOlat1 |

| <!ENTITY ecirc CDATA "ê"> | Латинская строчная буква e с циркумфлексом сверху | U+00EA | ISOlat1 |

| <!ENTITY euml CDATA "ë"> | Латинская строчная буква e с тремой (умляутом) | U+00EB | ISOlat1 |

| <!ENTITY igrave CDATA "ì"> | Латинская строчная буква i с глухим ударением | U+00EC | ISOlat1 |

| <!ENTITY iacute CDATA "í"> | Латинская строчная буква i с ударением | U+00ED | ISOlat1 |

| <!ENTITY icirc CDATA "î"> | Латинская строчная буква i с циркумфлексом сверху | U+00EE | ISOlat1 |

| <!ENTITY iuml CDATA "ï"> | Латинская строчная буква i с тремой (умляутом) | U+00EF | ISOlat1 |

| <!ENTITY eth CDATA "ð"> | Латинская строчная буква eth | U+00F0 | ISOlat1 |

| <!ENTITY ntilde CDATA "ñ"> | Латинская строчная буква n с тильдой | U+00F1 | ISOlat1 |

| <!ENTITY ograve CDATA "ò"> | Латинская строчная буква o с глухим ударением | U+00F2 | ISOlat1 |

| <!ENTITY oacute CDATA "ó"> | Латинская строчная буква o с ударением | U+00F3 | ISOlat1 |

| <!ENTITY ocirc CDATA "ô"> | Латинская строчная буква o с циркумфлексом сверху | U+00F4 | ISOlat1 |

| <!ENTITY otilde CDATA "õ"> | Латинская строчная буква o с тильдой | U+00F5 | ISOlat1 |

| <!ENTITY ouml CDATA "ö"> | Латинская строчная буква o с тремой (умляутом) | U+00F6 | ISOlat1 |

| <!ENTITY divide CDATA "÷"> | Знак деления | U+00F7 | ISOnum |

| <!ENTITY oslash CDATA "ø"> | Латинская строчная буква o с косой чертой | U+00F8 | ISOlat1 |

| <!ENTITY ugrave CDATA "ù"> | Латинская строчная буква u с глухим ударением | U+00F9 | ISOlat1 |

| <!ENTITY uacute CDATA "ú"> | Латинская строчная буква u с ударением | U+00FA | ISOlat1 |

| <!ENTITY ucirc CDATA "û"> | Латинская строчная буква u с циркумфлексом сверху | U+00FB | ISOlat1 |

| <!ENTITY uuml CDATA "ü"> | Латинская строчная буква u с тремой (умляутом) | U+00FC | ISOlat1 |

| <!ENTITY yacute CDATA "ý"> | Латинская строчная буква y с ударением | U+00FD | ISOlat1 |

| <!ENTITY thorn CDATA "þ"> | Латинская строчная буква thorn | U+00FE | ISOlat1 |

| <!ENTITY yuml CDATA "ÿ"> | Латинская строчная буква y с тремой (умляутом) | U+00FF | ISOlat1 |

/p>

Эталонные символьные объекты для символов, математических символов и греческих букв

Эталонные символьные объекты в этом разделе производят символы, которые могут быть представлены глифами из широко известного шрифта Adobe Symbol, включая греческие буквы, различные скобки, а также секцией математических операторов (+ . - и т.д.).

Чтобы поддержать эти объекты агенты пользователя могут поддерживать целиком ISO10646 или использовать другие средства. Отображение глифов для этих символов может быть реализовано через отображение соответствующих символов ISO10646 или другими способами, такими как установление внутреннего соответствия перечисленных объектов, коды символов и порядковые номера символов в заданном шрифтовом наборе.

Использование греческих символов. Этот символьный набор содержит все буквы, используемые в современном греческом алфавите. Однако, он не включает в себя греческую пунктуацию, символы со знаками ударения или безпробельные акценты (tonos, dialytika), необходимые для их формирования. Здесь нет архаичных букв, уникальных коптских букв или комбинированных букв политонического греческого языка. Определенные здесь объекты предназначены не для представления современного греческого текста, а для применения в технических математических текстах.

Список символов

<!-- Математические, греческие и другие символы HTML -->

<!-- Character entity set. Typical invocation:

<!ENTITY % HTMLsymbol PUBLIC

"-//W3C//ENTITIES Symbols//EN//HTML">

%HTMLsymbol; -->

<!-- Ниже приводится набор соответствующих объектов ISO, если не введены новые имена. Новые имена (напр., не из списка ISO 8879) не противоречат другим существующим именам объектов ISO 8879. Коды символов ISO 10646 даны для каждого символа в шестнадцатеричной нотации. Значения CDATA приведены в десятичном виде ISO 10646 и относятся к символьному набору документа. Имена соответствуют Unicode 2.0. -->

| Греческие символы (ISOgrk3) | ||

| Определение | Название символа | Уникод |

| <!ENTITY Alpha CDATA "Α"> | Греческая прописная альфа (A) | U+0391 |

| <!ENTITY Beta CDATA "Β"> | Греческая прописная бета (B) | U+0392 |

| <!ENTITY Gamma CDATA "Γ"> | Греческая прописная гамма (G) | U+0393 |

| <!ENTITY Delta CDATA "Δ"> | Греческая прописная дельта (D) | U+0394 |

| <!ENTITY Epsilon CDATA "Ε"> | Греческая прописная эпсилон (E) | U+0395 |

| <!ENTITY Zeta CDATA "Ζ"> | Греческая прописная зета (Z) | U+0396 |

| <!ENTITY Eta CDATA "Η"> | Греческая прописная эта (H) | U+0397 |

| <!ENTITY Theta CDATA "Θ"> | Греческая прописная тэта (Q) | U+0398 |

| <!ENTITY Iota CDATA "Ι"> | Греческая прописная иота (I) | U+0399 |

| <!ENTITY Kappa CDATA "Κ"> | Греческая прописная каппа (K) | U+039A |

| <!ENTITY Lambda CDATA "Λ"> | Греческая прописная лямбда (L) | U+039B |

| <!ENTITY Mu CDATA "Μ"> | Греческая прописная мю (M) | U+039C |

| <!ENTITY Nu CDATA "Ν"> | Греческая прописная ню (N) | U+039D |

| <!ENTITY Xi CDATA "Ξ"> | Греческая прописная кси (X) | U+039E |

| <!ENTITY Omicron CDATA "Ο"> | Греческая прописная омикрон (O) | U+039F |

| <!ENTITY Pi CDATA "Π"> | Греческая прописная пи (P) | U+03A0 |

| <!ENTITY Rho CDATA "Ρ"> | Греческая прописная ро (R) | U+03A1 |

| <!ENTITY Sigma CDATA "Σ">*) | Греческая прописная сигма (S) | U+03A3 |

| <!ENTITY Tau CDATA "Τ"> | Греческая прописная тау (T) | U+03A4 |

| <!ENTITY Upsilon CDATA "Υ"> | Греческая прописная ипсилон (U) | U+03A5 |

| <!ENTITY Phi CDATA "Φ"> | Греческая прописная фи (F) | U+03A6 |

| <!ENTITY Chi CDATA "Χ"> | Греческая прописная хи (C) | U+03A7 |

| <!ENTITY Psi CDATA "Ψ"> | Греческая прописная пси (Y) | U+03A8 |

| <!ENTITY Omega CDATA "Ω"> | Греческая прописная омега (W) | U+03A9 |

| <!ENTITY alpha CDATA "α"> | Греческая строчная альфа (a) | U+03B1 |

| <!ENTITY beta CDATA "β"> | Греческая строчная бета (b) | U+03B2 |

| <!ENTITY gamma CDATA "γ"> | Греческая строчная гамма (g) | U+03B3 |

| <!ENTITY delta CDATA "δ"> | Греческая строчная дельта (d) | U+03B4 |

| <!ENTITY epsilon CDATA "ε"> | Греческая строчная эпислон (e) | U+03B5 |

| <!ENTITY zeta CDATA "ζ"> | Греческая строчная зета (z) | U+03B6 |

| <!ENTITY eta CDATA "η"> | Греческая строчная эта (h) | U+03B7 |

| <!ENTITY theta CDATA "θ"> | Греческая строчная тета (q) | U+03B8 |

| <!ENTITY iota CDATA "ι"> | Греческая строчная иота (i) | U+03B9 |

| <!ENTITY kappa CDATA "κ"> | Греческая строчная каппа (k) | U+03BA |

| <!ENTITY lambda CDATA "λ"> | Греческая строчная лямбда (l) | U+03BB |

| <!ENTITY mu CDATA "μ" | Греческая строчная мю (m) | U+03BC |

| <!ENTITY nu CDATA "ν"> | Греческая строчная ню (n) | U+03BD |

| <!ENTITY xi CDATA "ξ"> | Греческая строчная кси (x) | U+03BE |

| <!ENTITY omicron CDATA "ο"> | Греческий строчный омикрон (o) | U+03BF |

| <!ENTITY pi CDATA "π"> | Греческая строчная пи (p) | U+03C0 |

| <!ENTITY rho CDATA "ρ"> | Греческая строчная ро (r) | U+03C1 |

| <!ENTITY sigmaf CDATA "ς"> | Греческая строчная финальная сигма | U+03C2 |

| <!ENTITY sigma CDATA "σ"> | Греческая строчная сигма (s) | U+03C3 |

| <!ENTITY tau CDATA "τ"> | Греческая строчная тау | U+03C4 |

| <!ENTITY upsilon CDATA "υ"> | Греческий строчный ипсилон (u) | U+03C5 |

| <!ENTITY phi CDATA "φ"> | Греческая строчная фи (j) | U+03C6 |

| <!ENTITY chi CDATA "χ"> | Греческая строчная хи (c) | U+03C7 |

| <!ENTITY psi CDATA "ψ"> | Греческая строчная пси (y) | U+03C8 |

| <!ENTITY omega CDATA "ω"> | Греческая строчная омега (w) | U+03C9 |

| <!ENTITY thetasym CDATA "ϑ"> | Греческий тета символ | U+03D1 |

| <!ENTITY upsih CDATA "ϒ"> | Греческий ипсилон с крючком | U+03D2 |

| <!ENTITY piv CDATA "ϖ"> | Греческий символ пи | U+03D6 |

/p> *) Не существует Sigmaf, и нет также символа U+03A2

Общая пунктуация |

|||

| Определение | Название символа | Уникод | Название набора |

| <!ENTITY ensp CDATA " "> | en пробел | U+2002 | ISOpub |

| <!ENTITY emsp CDATA " "> | em пробел | U+2003 | ISOpub |

| <!ENTITY thinsp CDATA " "> | Узкий пробел | U+2009 | ISOpub |

| <!ENTITY zwnj CDATA "‌"> | Разрываемый соединитель нулевой ширины | U+200C | NEW RFC 2070 |

| <!ENTITY zwj CDATA "‍"> | Соединитель нулевой ширины | U+200D | NEW RFC 2070 |

| <!ENTITY lrm CDATA "‎"> | Знак слево-направо | U+200E | NEW RFC 2070 |

| <!ENTITY rlm CDATA "‏"> | Знак справа-налево | U+200F | NEW RFC 2070 |

| <!ENTITY ndash CDATA "–"> | en дефис | U+2013 | ISOpub |

| <!ENTITY mdash CDATA "—"> | em дефис | U+2014 | ISOpub |

| <!ENTITY lsquo CDATA "‘"> | Левая кавычка | U+2018 | ISOnum |

| <!ENTITY rsquo CDATA "’"> | Правая кавычка | U+2019 | ISOnum |

| <!ENTITY sbquo CDATA "‚"> | Single low-9 quotation mark | U+201A | NEW |

| <!ENTITY ldquo CDATA "“"> | Левая двойная кавычка | U+201C | ISOnum |

| <!ENTITY rdquo CDATA "”"> | Правая двойная кавычка | U+201D | ISOnum |

| <!ENTITY bdquo CDATA "„"> | double low-9 quotation mark | U+201E | NEW |

| <!ENTITY dagger CDATA "†" | Кинжал † | U+2020 | ISOpub |

| <!ENTITY Dagger CDATA "‡"> | Двойной кинжал ‡ | U+2021 | ISOpub |

| <!ENTITY bull CDATA "•"> | Маленький черный кружочек (bullet) • **) | U+2022 | ISOpub |

| <!ENTITY hellip CDATA "…"> | Многоточие = трехточечный пунктир … | U+2026 | ISOpub |

| <!ENTITY permil CDATA "‰" | Знак промиль ‰ | U+2030 | ISOtech |

| <!ENTITY prime CDATA "′"> | Прайм = минуты = фут | U+2032 | ISOtech |

| <!ENTITY Prime CDATA "″"> | Дубль прайм = секунды = дюймы | U+2033 | ISOtech |

| <!ENTITY lsaquo CDATA "‹"> | Одиночная, угловая левая кавычка | U+2039 | Предложено ISO |

| <!ENTITY rsaquo CDATA "›"> | Одиночная, угловая правая кавычка | U+203A | Предложено ISO |

| <!ENTITY oline CDATA "‾"> | Верхняя черта | U+203E | NEW |

| <!ENTITY frasl CDATA "⁄"> | Косая черта дроби | U+2044 | NEW |

| <!ENTITY euro CDATA "€"> | Знак евро € | U+20AC | NEW |

/p> **) bullet не тождественен оператору bullet, U+2219

Буквоподобные символы |

|||

| Определение | Название символа | Уникод | Название набора |

| <!ENTITY weierp CDATA "℘"> | Прописная письменная P | U+2118 | ISOamso |

| <!ENTITY image CDATA "ℑ"> | Прописная жирная буква I = мнимая часть | U+2111 | ISOamso |

| <!ENTITY real CDATA "ℜ"> | Прописная жирная буква R = символ действительной части | U+211C | ISOamso |

| <!ENTITY trade CDATA "™"> | Символ торговой марки | U+2122 | ISOnum |

| <!ENTITY alefsym CDATA "ℵ"> | Символ alef ***) | U+2135 | NEW |

Стрелки |

|||

| Определение | Название символа | Уникод | Название набора |

| <!ENTITY larr CDATA "←"> | Стрелка влево | U+2190 | ISOnum |

| <!ENTITY uarr CDATA "↑"> | Стрелка вверх | U+2191 | ISOnum |

| <!ENTITY rarr CDATA "→"> | Стрелка вправо | U+2192 | ISOnum |

| <!ENTITY darr CDATA "↓"> | Стрелка вниз | U+2193 | ISOnum |

| <!ENTITY harr CDATA "↔"> | Двухсторонняя горизонтальная стрелка | U+2194 | ISOamsa |

| <!ENTITY crarr CDATA "↵"> | Стрелка вниз с поворотом налево = возврат каретки | U+21B5 | NEW |

| <!ENTITY lArr CDATA "⇐"> | Двойная стрелка влево +) | U+21D0 | ISOtech |

| <!ENTITY uArr CDATA "⇑"> | Двойная стрелка вверх | U+21D1 | ISOamsa |

| <!ENTITY rArr CDATA "⇒"> | Двойная стрелка вправо ++) | U+21D2 | ISOtech |

| <!ENTITY dArr CDATA "⇓"> | Двойная стрелка вниз | U+21D3 | ISOamsa |

| <!ENTITY hArr CDATA "⇔"> | Двойная двухсторонняя стрелка | U+21D4 | ISOamsa |

++) Уникод не утверждает, что это 'implies' символ, но не имеет другого символа для этих целей, таким образом, ? rArr может использоваться для 'implies' как это рекомендует ISOtech

Математические операторы |

|||

| Определение | Название символа | Уникод | Название набора |

| <!ENTITY forall CDATA "∀"> | Для всех ? | U+2200 | ISOtech |

| <!ENTITY part CDATA "∂"> | Частный дифференциал ? | U+2202 | ISOtech |

| <!ENTITY exist CDATA "∃"> | Существует ? | U+2203 | ISOtech |

| <!ENTITY empty CDATA "∅"> | Пустой набор = диаметр ? | U+2205 | ISOamso |

| <!ENTITY nabla CDATA "∇"> | Набла = обратная разница | U+2207 | ISOtech |

| <!ENTITY isin CDATA "∈"> | Элемент чего-то ? | U+2208 | ISOtech |

| <!ENTITY notin CDATA "∉"> | Не элемент чего-то ? | U+2209 | ISOtech |

| <!ENTITY ni CDATA "∋"> | Содержит, как член ? | U+220B | ISOtech |

| <!ENTITY prod CDATA "∏"> | n-кратное произведение= знак произведения ?#) | U+220F | ISOamsb |

| <!ENTITY sum CDATA "∑"> | n-кратная сумма ?##) | U+2211 | ISOamsb |

| <!ENTITY minus CDATA "−"> | Знак минус ? | U+2212 | ISOtech |

| <!ENTITY lowast CDATA "∗"> | Оператор звездочка ? | U+2217 | ISOtech |

| <!ENTITY radic CDATA "√"> | Квадратный корень = знак радикала v | U+221A | ISOtech |

| <!ENTITY prop CDATA "∝"> | пропорционально ? | U+221D | ISOtech |

| <!ENTITY infin CDATA "∞"> | Бесконечность (Ґ ) | U+221E | ISOtech |

| <!ENTITY ang CDATA "∠"> | Угол (Р ) | U+2220 | ISOamso |

| <!ENTITY and CDATA "∧"> | Логическое И =призма ? | U+2227 | ISOtech |

| <!ENTITY or CDATA "∨"> | Логическое ИЛИ ? | U+2228 | ISOtech |

| <!ENTITY cap CDATA "∩"> | Пересечение ? | U+2229 | ISOtech |

| <!ENTITY cup CDATA "∪"> | Объединение ? | U+222A | ISOtech |

| <!ENTITY int CDATA "∫"> | Интеграл ? | U+222B | ISOtech |

| !ENTITY there4 CDATA "∴"> | Следовательно ? | U+2234 | ISOtech |

| <!ENTITY sim CDATA "∼"> | Оператор тильда = изменяется с = подобно тому ###) | U+223C | ISOtech |

| <!ENTITY cong CDATA "≅"> | Приблизительно равно ? | U+2245 | ISOtech |

| <!ENTITY asymp CDATA "≈"> | Почти равно= асимптотическое приближение к ? | U+2248 | ISOamsr |

| <!ENTITY ne CDATA "≠"> | Не равно (№ ) | U+2260 | ISOtech |

| <!ENTITY equiv CDATA "≡"> | Идентично = тождественно равно (є ) | U+2261 | ISOtech |

| <!ENTITY le CDATA "≤"> | Меньше или равно (Ј ) | U+2264 | ISOtech |

| <!ENTITY ge CDATA "≥"> | Больше или равно ? | U+2265 | ISOtech |

| <!ENTITY sub CDATA "⊂"> | Входит в ? | U+2282 | ISOtech |

| <!ENTITY sup CDATA "⊃"> | Включает в себя L | U+2283 | ISOtech |

| <!ENTITY nsub CDATA "⊄"> | Не является субнабором чего-то ? | U+2284 | ISOamsn |

| <!ENTITY sube CDATA "⊆"> | Входит в или тождественен ? | U+2286 | ISOtech |

| <!ENTITY supe CDATA "⊇"> | Включает в себя или тождественен ? | U+2287 | ISOtech |

| <!ENTITY oplus CDATA "⊕"> | Плюс в кружочке = direct sum (Е ) | U+2295 | ISOamsb |

| <!ENTITY otimes CDATA "⊗"> | Векторное произведение = знак умножения в кружочке (Д ) | U+2297 | ISOamsb |

| <!ENTITY perp CDATA "⊥"> | Ортогонально = перпендикулярно (^ ) | U+22A5 | ISOtech |

| <!ENTITY sdot CDATA "⋅"> | Оператор точка ####) | U+22C5 | ISOamsb |

/p> #) prod не тождественен символу U+03A0 ' греческая прописная буква pi' хотя один и тот же глиф может быть использован для отображения обоих

##) sum не тождественен символу U+03A3 'греческая прописная буква сигма’ хотя один и тот же глиф может быть использован для отображения обоих

###) tilde оператор не тождественен символу U+007E, хотя один и тот же глиф может быть использован для отображения обоих

####) Оператор dot не тождественен символу U+00B7 центральная точка

Различные технические символы |

|||

| Определение | Название символа | Уникод | Название набора |

| <!ENTITY lceil CDATA "⌈"> | left ceiling = apl upstile | U+2308 | ISOamsc |

| <!ENTITY rceil CDATA "⌉"> | right ceiling (` ) | U+2309 | ISOamsc |

| <!ENTITY lfloor CDATA "⌊"> | left floor = apl downstile | U+230A | ISOamsc |

| <!ENTITY rfloor CDATA "⌋"> | right floor | U+230B | ISOamsc |

| <!ENTITY lang CDATA "〈"> | левая угловая скобка | U+2329 | ISOtech |

| <!ENTITY rang CDATA "〉"> | правая угловая скобка= закрывающая скобка | U+232A | ISOtech |

Геометрические формы |

|||

| Определение | Название символа | Уникод | Название набора |

| <!ENTITY loz CDATA "◊"> | ромб (а ) | U+25CA | ISOpub |

Различные символы |

|||

| Определение | Название символа | Уникод | Название набора |

| <!ENTITY spades CDATA "♠"> | черные пики (Є ) | U+2660 | ISOpub |

| <!ENTITY clubs CDATA "♣"> | черные крести=лист кислицы (§ ) | U+2663 | ISOpub |

| <!ENTITY hearts CDATA "♥"> | черные черви (© ) | U+2665 | ISOpub |

| <!ENTITY diams CDATA "♦"> | черные бубни (Ё ) | U+2666 | ISOpub |

Эталонные символьные объекты для символов разметки текста и интернационализации

Эталонные символьные объекты в этой секции предназначены для символов разметки текста (markup) (они те же, что и в HTML 2.0 и 3.2), для обозначения пробелов и дефисов. Остальные символы в этой секции используются для интернационализации.

Добавлены некоторые символы из CP-1252, которые не встречаются в наборах HTMLlat1 или HTMLsymbol. Все они из диапазона 128 - 159 символьного набора cp-1252. Эти объекты позволяют обозначать символы независимо от платформы.

Для поддержки этих объектов агенты пользователя могут поддерживать полный набор ISO10646 или использовать другие средства. Отображение глифов этих символов может быть реализовано, если возможно отображение символов ISO10646 или другими средствами.

Список символов

<!-- Набор символьных объектов:

<!ENTITY % HTMLspecial PUBLIC "-//W3C//ENTITIES Special//EN//HTML">

%HTMLspecial; -->

<!-- Используется набор объектов ISO, если не введены новые имена. Новые имена (напр., не из списка ISO 8879) не будут конфликтовать с любыми существующими именами объектов ISO 8879. Коды символов ISO 10646 приводятся для всех символов в шестнадцатеричном виде. Значения CDATA представляют собой десятичные коды ISO 10646. Имена соответствуют именам Unicode 2.0. -->

Специальные символы HTML. Контроли C0 и базовый латинский |

|||

| Определение | Название символа | Уникод | Название набора |

| <!ENTITY quot CDATA """> | Кавычка = APL quote | U+0022 | ISOnum |

| <!ENTITY amp CDATA "&"> | Знак & | U+0026 | ISOnum |

| <!ENTITY lt CDATA "<"> | Знак меньше чем | U+003C | ISOnum |

| <!ENTITY gt CDATA ">"> | Знак больше чем | U+003E | ISOnum |

Латинские буквы, расширение А |

|||

| Определение | Название символа | Уникод | Название набора |

| <!ENTITY OElig CDATA "Œ"> | Латинская прописная лигатура OE | U+0152 | ISOlat2 |

| <!ENTITY oelig CDATA "œ"> | Латинская строчная лигатура oe | U+0153 | ISOlat2 |

| <!ENTITY Scaron CDATA "Š"> | Латинская прописная буква S с короной | U+0160 | ISOlat2 |

| <!ENTITY scaron CDATA "š"> | Латинская строчная буква s с короной | U+0161 | ISOlat2 |

| <!ENTITY Yuml CDATA "Ÿ"> | Латинская прописная буква Y с тремой (умляутом) | U+0178 | ISOlat2 |

Латинские буквы, расширение B |

|||

| Определение | Название символа | Уникод | Название стандарта |

| <!ENTITY fnof CDATA "ƒ" --> | Латинская строчная буква f с крючком = флорин | U+0192 | ISOtech |

Модификаторы букв |

|||

| Определение | Название символа | Уникод | Название стандарта |

| <!ENTITY circ CDATA "ˆ"> | Модификатор буквы – облегченное ударение | U+02C6 | ISOpub |

| <!ENTITY tilde CDATA "˜"> | Малая тильда | U+02DC | ISOdia |

Синхронные каналы SDH/SONET

4.3.6 Синхронные каналы SDH/SONET

Семенов Ю.А. (ГНЦ ИТЭФ)

Мультиплексирование потоков информации при формировании мощных региональных и межрегиональных каналов имеет два решения. Одно базируется на синхронном мультиплексировании и носит название синхронная цифровая иерархия (SDH, cм. Н.Н.Слепов, Синхронные цифровые сети SDH. ЭКО-ТРЕНДЗ, Москва, 1998), другое использует простой асинхронный пакетный обмен и носит название асинхронный режим передачи (ATM, см. предыдущую главу).

Стандарт SDH (synchronous digital hierarchy) разработан в Европе, (предназначен для замены иерархии асинхронных линий E-1/E-3) используется в настоящее время многими сетями и представляет собой модификацию американского стандарта на передачу данных по оптическим каналам связи SONET (synchronous optical network). Несмотря на свое название SONET не ограничивается исключительно оптическими каналами. Спецификация определяет требования для оптического одно- и мультимодового волокна, а также для 75-омного коаксиального кабеля CATV 75. Пропускная способность SONET начинается с 51,84 Мбит/с STS-1 (synchronous transport signal-1). Более высокие скорости передачи информации в sonet кратны этому значению. Стандартизованы следующие скорости передачи, которые кратны скорости 64 Кбит/с.

Соответствие каналов SONET и SDH приведено ниже[W. Simpson RFC-1619 “PPP over SONET/SDH”] (и тот и другой могут использоваться для организации связей по схеме PPP):

|

sonet |

sdh |

||

| STS-3c | STM-1 | ||

| STS-12c | STM-4 | ||

| STS-48c | STM-16 |

sonet (стандарт ANSI, предназначенный для замены NADH - north american digital hierarchy) использует улучшенную PDH - (plesiochronous digital hierarchy - plesios - близкий (греч.)) схему мультиплексирования каналов. В плезиохронной (почти синхронной) иерархии используется мультиплексирование с чередованием бит, а не байт. Мультиплексор формирует из N входных потоков один выходной (сети, где разные часы сфазированы с разными стандартами, но все они привязаны к одной базовой частоте называются плезиохронными). Так как скорости разных каналов могут не совпадать и нет структур, которые могли бы определить позиции битов для каждого из каналов, используется побитовая синхронизация. Здесь мультиплексор сам выравнивает скорости входных потоков путем введения (или изъятия) соответствующего числа бит. Информация о введенных и изъятых битах передается по служебным каналам. Помимо синхронизации на уровне мультиплексора происходит и формирование кадров и мультикадров. Так для канала Т2 (6312кбит/с) длина кадра равна 789 бит при частоте кадров 8 кГц. Мультикадр содержит 12 кадров. Помимо европейской и американской иерархии каналов существует также японская. Каждая из этих иерархий имеет несколько уровней. Сравнение этих иерархий представлено в таблице 4.3.6.1.

Таблица 4.3.6.1. Сравнение европейской и американской иерархии каналов

Скорости передачи для иерархий

Американская

1544 Кбит/c

Европейская

2048 Кбит/c

Японская

1544 Кбит/c

0

64 (DS0)

64

64

1

1544 (DS1)

2048 (Е1)

1544 (DS1)

2

6312 (DS2)

8448 (Е2)

6312 (DS2)

3

44736 (DS3)

34368 (Е3)

32064 (DSJ3)

4

274176 (Не входит в рекомендации МСЭ-Т)

139264 (Е4)

97728 (DSJ4)

Но добавление выравнивающих бит в PDH делает затруднительным идентификацию и вывод потоков 64 Кбит/с или 2 Мбит/с, замешанных в потоке 140 Мбит/с, без полного демультиплексирования и удаления выравнивающих бит. Если для цифровой телефонии PDH достаточно эффективна, то для передачи данных она оказалась недостаточно гибкой. Именно это обстоятельство определило преимущество систем SONET/SDH. Эти виды иерархических систем позволяют оперировать потоками без необходимости сборки/разборки. Структура кадров позволяет выполнять не только маршрутизацию, но и осуществлять управление сетями любой топологии. Здесь использован чисто синхронный принцип передачи и побайтовое, а не побитовое чередование при мультиплексировании. Первичной скоростью SONET выбрана 50688 Мбит/с (ОС1). Число уровней иерархии значительно расширено (до 48). Кратность уровней иерархии равна номеру уровня.

CCITT выработал следующие рекомендации на эту тему: G.707, G.708 и G.709. CCITT разработал рекомендации для высокоскоростных каналов H:

| H0 | 384 Кбит/с=4*64 Кбит/с. 3*h0=1,544 Мбит/с | |

| H1 | H11 | 1536 Кбит/с |

| H12 | 1920 Кбит/с | |

| h4 | ~135 Мбит/с | |

| H21 | ~34 Мбит/с | |

| H22 | ~55 Мбит/с. |

В SONET предусмотрено четыре варианта соединений: точка-точка, линейная цепочка (add-drop), простое кольцо и сцепленное кольцо (interlocking ring). Линейные варианты используются для ответвлений от основного кольца сети. Наиболее распространенная топология - самовосстанавливающееся кольцо (см. также FDDI). Такое кольцо состоит из ряда узлов, которые связаны между собой двухсторонними линиями связи, образующими кольцо и обеспечивающими передачу сообщений по и против часовой стрелки. Способность сетей SONET к самовосстановлению определяется не только топологией, но и средствами управления и контроля состояния. При повреждении трафик перенаправляется в обход, локально это приводит к возрастанию информационного потока, по этой причине для самовосстановления сеть должна иметь резерв пропускной способности (как минимум двойной). Но, проектируя сеть, нужно избегать схем, при которых основной и резервный маршрут проходят через одну и ту же точку, так как они могут быть, если не повезет, повреждены одновременно. Резервные пути могут использоваться для низкоприоритетных обменов, которые могут быть заблокированы при самовосстановлении.

Сети SONET (и SDH) имеют 4 архитектурных уровня:

Фотонный (photonic) - нижний уровень иерархии. Этот уровень определяет стандарты на форму и преобразование оптических сигналов, на электронно-оптические связи.

Секционный (section) - предназначен для управление передачей STS-кадров (sonet) между терминалами и повторителями. В его функции входит контроль ошибок.

Линейный (line) - служит для синхронизации и мультиплексирования, осуществляет связь между отдельными узлами сети и терминальным оборудованием, например линейными мультиплексорами, выполняет некоторые функции управления сетью.

Маршрутный (path) - описывает реальные сетевые услуги (T-1 или T-3), предоставляемые пользователю на участке от одного терминального оборудования до другого.

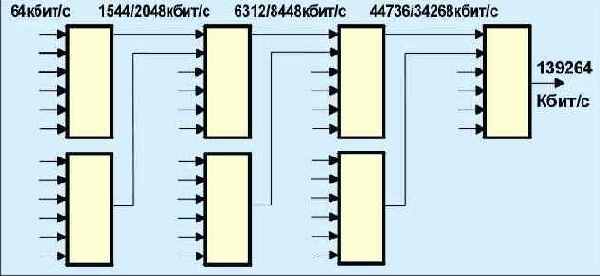

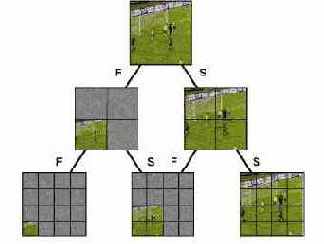

Существующие PDH-сети мультиплексируют каналы, используя каскадную схему, показанную на рис. 4.3.6.1.

Рис. 4.3.6.1. pdh-мультиплесирование

SDH-иерархия распространяется до 2500 Мбит/с и может быть расширена вплоть до 13 Гбит/с (ограничение оптического кабеля). SDH предоставляет существенно улучшенную схему мультиплексирования каналов для быстродействующих интерфейсов с полосой 150 Мбит/с и выше:

обеспечивается единый стандарт для мультиплексирования и межсетевого соединения;

прямой доступ к низкоскоростным каналам без необходимости полного демультиплексирования сигнала;

простая схема управления сетью;

возможность использования новых протоколов, по мере их появления (напр. atm)

При передаче по сети SDH информация вкладывается в специальные структуры, называемые виртуальными контейнерами (VC). Эти контейнеры состоят из двух частей:

Собственно контейнер (C), где лежит передаваемая информация;

Заголовок (path overhead - POH), который содержит вспомогательную информацию о канале, управляющую информацию, связанную с маршрутом передачи.

Описано несколько типов виртуальных контейнеров для использования в различных каналах.

Таблица 4.3.6.2. Виды виртуальных контейнеров

Виртуальный контейнер |

Поддерживаемые услуги |

| VC-11 | 1.544 Мбит/с североамериканские каналы |

| VC-12 | 2.048 Мбит/с европейские каналы |

| VC-2 | 6.312 Мбит/с каналы (используются редко). VC-2 могут также объединяться для достижения больших скоростей |

| VC-3 | 34.368 Мбит/с и 44.736 Мбит/с каналы |

| VC-4 | 139.264 Мбит/с каналы и другие высокоскоростные услуги |

| С-n | Контейнер уровня n (n=1,2,3,4); |

| VC-n | Виртуальный контейнер уровня n (n=1,2,3,4); |

| TU-n | Трибные блоки уровня n (n=1,2,3); |

| TUG-n | Группа трибных блоков n (n=2,3); |

| AU-n | Административные блоки уровня n (n=3,4); |

| AUG | Группа административных блоков (стандарт G.709). |

Виртуальный контейнер VC-3 делится на два виртуальных контейнера VC-31 и VC-32, полезная нагрузка VC-3 образуется из одного контейнера С-3 или с помощью мультиплексирования нескольких групп TUG-2.

Виртуальный контейнер VC-4 с полезной нагрузкой в виде контейнера С-4 или путем мультиплексирования нескольких групп TUG-2 и TUG-3.

Административный блок AU-3 разбивается на подуровни AU-31 и AU-32, поле данных которых формируется из виртуального контейнера VC-31 или VC-32 соответственно.

Административный блок AU-4 не имеет подуровней, его поле данных формируется из виртуального контейнера VC-4 или комбинаций других блоков: 4*VC-31 или 3*VC-32 или 21*TUG-21 или 16*TUG-22.

Рис. 4.3.6.2 Иерархия мультиплексирования SDH

На рис. 4.3.6.2 отображена иерархия мультиплексирования потоков информации в SDH. На рисунке не показана возможность вложения контейнера VC-11 в TU-12. SDH-сигнал состоит из STM-1 кадров (synchronous transport module уровень 1; рис. 4.3.6.3). Этот сигнал обеспечивает интерфейс для обмена со скоростью 155.52 Мбит/c, что является базовым блоком, из которого строятся интерфейсы с более высоким быстродействием. Для более высоких скоростей может быть использовано n STM-1 кадров с перекрытием байтов (byte interleave, см. рис. 4.3.6.6). Согласно требованиям CCITT n может принимать значения 1, 4 и 16, предоставляя интерфейс для каналов с полосой 155.52, 622.08 и 2488 Мбит/с. Каждый STM-1 кадр содержит 2430 байтов, передаваемых каждые 125 мксек. Для удобства такой кадр можно отобразить в виде блока, содержащего 9 строк по 270 байт.

Рис. 4.3.6.3 Структура кадра STM-1

Первые 9 колонок кадра, исключая строку 4, используются в качестве заголовка. Регенераторная часть служит для передачи сигнала между линейным оборудованием и несет в себе флаги разграничения кадров, средства для обнаружения ошибок и управления телекоммуникационным каналом.

Мультиплексорный заголовок используется мультиплексорами, обеспечивая детектирование ошибок и информационный канал с пропускной способностью 576 Кбит/с. AU (administrative units) - предлагает механизм эффективной транспортировки информации STM-1. Административный блок перераспределяет информацию внутри виртуального контейнера. Начало виртуального контейнера индицируется указателем au, в котором содержится номер байта, с которого начинается контейнер. Таким образом, начала STM-1 и VC не обязательно совпадают.

Рис. 4.3.6.5. VC-4, плавающий в AU-4

VC-4 (см. рис. 4.3.6.5) позволяет реализовать каналы с быстродействием 139.264 Кбит/с. Более высокая скорость обмена может быть достигнута путем соединения нескольких VC-4 вместе. Для более низких скоростей (около 50 Мбит/с) предлагается структура AU-3.

Три VC-3 помещаются в один кадр STM-1, каждый со своим au-указателем. Когда три VC-3 мультиплексируются в один STM-1, их байты чередуются, то есть за байтом первого VC-3 следует байт второго vc-3, а затем третьего. Чередование байтов (byte interleaving) используется для минимизации задержек при буферизации. Каждый VC-3 имеет свой AU-указатель, что позволяет им произвольно размещаться в пределах кадра STM-1.

Рис. 4.3.6.6. Три VC-3 в STM-1 кадре

Каждому VC-3 при занесении в STM-1 добавляется 2 колонки заполнителей, которые размещаются между 29 и 30, а также между 57 и 58-ой колонками контейнера VC-3. VC, соответствующие низким скоростям, сначала вкладываются в структуры, называемые TU (tributary units - вложенные блоки), и лишь затем в более крупные - VC-3 или VC-4. TU-указатели позволяют VC низкого уровня размещаться независимо друг от друга и от VC высокого уровня.

VC-4 может нести в себе три VC-3 непосредственно, используя TU-3 структуры, аналогичные AU-3. Однако транспортировка VC-1 и VC-2 внутри vc-3 несколько сложнее. Необходим дополнительный шаг для облегчения процесса мультиплексирования VC-1 и VC-2 в структуры более высокого уровня (см. рис. 4.3.6.7).

Рис. 4.3.6.7. Транспортировка VC при низких скоростях с использованием TU-структур

Так как VC-1 и VC-2 оформляются как TU, они вкладываются в TUG (Tributary Unit Group). TUG-2 имеет 9 рядов и 12 колонок, куда укладывается 4 VC-11, 3 VC-12 или один VC-2. Каждый TUG-2 может содержать VC только одного типа. Но TUG-2, содержащие различные VC, могут быть перемешаны произвольным образом. Фиксированный размер TUG-2 ликвидирует различия между размерами VC-1 и VC-2, упрощая мультиплексирование виртуальных контейнеров различных типов и их размещение в контейнерах более высокого уровня. Данная схема мультиплексирования требует более простого и дешевого оборудования для осуществления мультиплексирования, чем PDH.

Если в SDH управление осуществляется на скоростях в несколько килобайт, в ATM оно реализуется на скорости канала, что влечет за собой определенные издержки.

Для управления SDH/SONET используется протокол SNMP (см. RFC-1595, “Definitions of Managed Objects for the SONET/SDH Interface Type”) и база данных MIB.

Архитектура сети, базирующейся на SDH, может иметь кольцевую структуру или схему точка-точка.

Система аутентификации удаленных пользователей при подключении через модем RADIUS

4.5.3.1 Система аутентификации удаленных пользователей при подключении через модем RADIUS

Семенов Ю.А. (ГНЦ ИТЭФ)

(RFC-2138. Remote Authentication Dial In User Service, P. Vixie, S. Thomson, Y. Rekhter, J. Bound.)1. Введение

Управление последовательных линий и модемных пулов при большом числе пользователей может потребовать весьма значительных административных усилий. Так как модемные пулы по определению являются каналами во внешний мир, они требуют особых мер безопасности. Это может быть реализовано путем поддержки единой базы данных пользователей, которая используется для аутентификации (проверке имени и пароля). Эта база данных хранит в себе и конфигурационные данные, характеризующие вид услуг, предоставляемых пользователю (например, SLIP, PPP, telnet, rlogin).

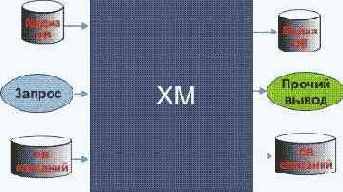

Модель клиент/сервер

Сервер сетевого доступа NAS (Network Access Server) работает как клиент системы RADIUS (RFC-2138, 2618-2621). Клиент передает информацию о пользователе специально выделенным серверам RADIUS, и далее действует в соответствии с полученным откликом на эти данные.

Серверы RADIUS принимают запросы от пользователей, осуществляют аутентификацию и выдают конфигурационную информацию, которая необходима клиенту, чтобы предоставить пользователю запрошенный вид услуг.

Сервер RADIUS может выполнять функцию прокси-клиента по отношению к другим серверам RADIUS или прочим аутентификационным серверам.

Сетевая безопасность

Взаимодействие клиента и сервера RADIUS аутентифицируются с использованием общего секретного ключа (пароля), который никогда не пересылается по сети. Кроме того, каждый пароль пользователя пересылается от клиента к серверу в зашифрованном виде, чтобы исключить его перехват.

Гибкие аутентификационные механизмы

Сервер RADIUS может поддерживать несколько методов аутентификации пользователя. При получении имени пользователя и его пароля сервер может воспользоваться PPP PAP или CHAP, UNIX login, и другими аутентификационными механизмами.

Масштабируемый протокол

Все операции подразумевают использование ансамблей атрибут-длина-значение. Новое значение атрибута может быть добавлено без редактирования существующей версии реализации протокола.

1.1. Терминология

В этом документе используются следующие термины:

Услуга

NAS обеспечивает пользователю, подключенному через модем, определенные услуги, такие как PPP или Telnet.

Сессия

Каждый вид услуг, предоставляемый NAS через модемную связь, представляет собой сессию. Начало сессии сопряжено с моментом начала предоставления данной услуги, а конец – со временем завершения этого процесса. Пользователь может иметь несколько сессий одновременно, если сервер поддерживает такой режим.

Молчаливое удаление (silently discard)

| Это означает, что программа выбрасывает пакет без какой-либо обработки. Программная реализация должна предоставлять возможность диагностирования таких случаев и записи их статистики. |

2. Работа

Когда клиент сконфигурирован для использования RADIUS, любой пользователь предоставляет аутентификационные данные клиенту. Это может быть сделано с помощью традиционной процедуры login, когда пользователь вводит свое имя и пароль. В качестве альтернативы может использоваться протокол типаPPP, который имеет специальные пакеты, несущие аутентификационную информацию.

Когда клиент получил такую информацию, он может выбрать для аутентификации протокол RADIUS. Для реализации этого клиент формирует запрос доступа (Access-Request), содержащий такие атрибуты как имя пользователя, его пароль, идентификатор клиента и идентификатор порта, к которому должен получить доступ пользователь. При передаче пароля используется метод, базирующийся на алгоритме MD5 (RSA Message Digest Algorithm [1]).

Запрос Access-Request направляется по сети серверу RADIUS. Если в пределах заданного временного интервала не поступает отклика, запрос повторяется. Клиент может переадресовать запрос альтернативному серверу, если первичный сервер вышел из строя или недоступен.

Когда сервер RADIUS получил запрос, он проверяет корректность клиента-отправителя. Запрос, для которого сервер RADIUS не имеет общего секретного ключа (пароля), молча отбрасывается. Если клиент корректен, сервер RADIUS обращается к базе данных пользователей, чтобы найти пользователя, чье имя соответствует запросу. Пользовательская запись в базе данных содержит список требований, которые должны быть удовлетворены, прежде чем будет позволен доступ. Сюда всегда входит сверка пароля, но можно специфицировать клиента или порт, к которому разрешен доступ пользователя. Сервер RADIUS может посылать запросы к другим серверам, для того чтобы выполнить запрос, в этом случае он выступает в качестве клиента.

Если хотя бы какое- то условие не выполнено, сервер посылает отклик "Access-Reject" (отклонение Access-Reject текст комментария.

Если все условия выполнены, сервер может послать отклик-приглашение (Access-Challenge). Этот отклик может содержать текстовое сообщение, которое отображается клиентом и предлагает пользователю откликнуться на приглашение. Отклик-приглашение может содержать атрибут состояния (State). Если клиент получает Access-Challenge, он может отобразить текст сообщения и затем предложить пользователю ввести текст отклика. Клиент при этом повторно направляет свой Access-Request с новым идентификатором, с атрибутом пароля пользователя, замененным зашифрованным откликом. Этот запрос включает в себя атрибут состояния, содержащийся в приглашении Access-Challenge (если он там был). Сервер может реагировать на этот новый запрос откликами Access-Accept, Access-Reject, или новым Access-Challenge.

Если все условия выполнены, список конфигурационных значений для пользователя укладываются в отклик Access-Accept. Эти значения включают в себя тип услуги (например: SLIP, PPP, Login User) и все параметры, необходимые для обеспечения запрошенного сервиса. Для SLIP и PPP, сюда могут входить такие значения как IP-адрес, маска субсети, MTU, желательный тип компрессии, а также желательные идентификаторы пакетных фильтров. В случае символьного режима это список может включать в себя тип протокола и имя ЭВМ.

2.1. Запрос/Отклик

При аутентификации приглашение/отклик, пользователю дается псевдослучайное число и предлагается его зашифровать и вернуть результат. Авторизованные пользователи снабжаются специальными средствами, такими как смарт-карта или программой, которая облегчает вычисление отклика.

Пакет Access-Challenge обычно содержит сообщение-ответ, включая приглашение (challenge), которое должно быть отображено для пользователя. Обычно оно имеет форму числа и получается от внешнего сервера, который знает, какого типа аутентификатор должен быть применен для данного авторизованного пользователя и, следовательно, может выбрать псевдослучайное число заданной длины.

Пользователь вводит приглашение в свое устройство или программу и вычисляет отклик, который через клиента транспортируется серверу RADIUS посредством второго сообщения Access-Request. Если отклик соответствует ожидаемому значению, сервер присылает сообщение Access-Accept, в противном случае - Access-Reject.

Пример: NAS посылает серверу RADIUS пакет Access-Request с NAS-идентификатором, NAS-портом, именем пользователя, паролем пользователя (который может быть фиксированной строкой, как приглашение "challenge", но Access-Challenge с сообщениями состояния (State) и Reply-Message вместе со строкой "Challenge 12345678, enter your response at the prompt", которую отображает NAS. NAS предлагает ввести отклик и посылает серверу новый запрос NEW Access-Request (с новым идентификатором) с NAS-идентификатором, NAS-портом, именем пользователя, паролем пользователя (отклик, введенный пользователем, шифруется) и с тем же самым атрибутом состояния, который прислан с Access-Challenge. Сервер затем присылает назад Access-Accept или Access-Reject в зависимости от того, корректен ли отклик или следует послать еще один Access-Challenge.

2. Работа с PAP и CHAP

Для PAP, NAS берет идентификатор PAP и пароль и посылает их в пакете Access-Request в полях имя пользователя и пароль пользователя.. NAS может содержать атрибуты Service-Type = Framed-User и Framed-Protocol = PPP в качестве подсказки серверу RADIUS, который предполагает использование услуг PPP.

Для CHAP NAS генерирует псевдослучайное приглашение (желательно 16 октетов) и посылает его пользователю, который возвращает CHAP-отклик вместе с идентификатором и именем пользователя CHAP. NAS посылает затем серверу RADIUS пакет Access-Request с именем CHAP-пользователя в качестве User-Name и с CHAP ID и CHAP-откликом в качестве CHAP-Password (атрибут 3). Случайный вызов может быть включен в атрибут CHAP-Challenge или, если он имеет длину 16 октетов, может быть помещен в поле аутентификатор запроса пакета запроса доступа. NAS может включать в себя атрибуты Service-Type = Framed-User и Framed-Protocol = PPP в качестве подсказки серверу RADIUS, указывая, что предполагается использование канала PPP.

Сервер RADIUS ищет пароль по имени пользователя, шифрует вызов и CHAP-вызов с помощью алгоритма MD5, затем сравнивает результат с CHAP-паролем. Если они совпадают, сервер посылает сообщение Access-Accept, в противном случае - Access-Reject.

Если сервер RADIUS не способен выполнить запрошенную аутентификацию, он должен прислать сообщение Access-Reject. Например, CHAP требует, чтобы пароль пользователя должен быть доступен серверу в открытом текстовом виде, чтобы он мог зашифровать CHAP-вызов и сравнить его с CHAP-откликом. Если пароль не доступен серверу RADIUS в таком виде, он должен послать клиенту сообщение Access-Reject.

2.3. Почему UDP?

Может возникнуть вопрос, почему RADIUS использует протокол UDP вместо TCP. UDP был выбран по чисто техническим причинам. Существует большое число моментов, которые нужно понять. RADIUS является протоколом, ориентированным на операции и имеющим ряд интересных особенностей:

Если запрос к первичному аутентификационному серверу не прошел, он должен быть переадресован вторичному серверу. Чтобы удовлетворить этому, копия запроса должна храниться на уровне выше транспортного, с тем, чтобы позволить альтернативную попытку. Отсюда следует, что необходим таймер ретрансмиссии.

2.

Временные требования данного конкретного протокола значительно отличаются от тех, которые обеспечивает TCP.

3.

Природа данного протокола не требует контроля состояния, что упрощает применение протокола UDP.

Клиенты и серверы приходят и уходят. Системы перезагружаются, а сетевое питание выключается и включается... UDP полностью исключает влияние всех этих событий на работу системы. Любой клиент и сервер может открыть UDP обмен однажды и оставлять его в таком состоянии, игнорируя какие-либо сбои в сетевой среде.

2.4. UDP упрощает реализацию сервера.

В ранних реализациях RADIUS сервер поддерживал один процесс (single threaded). Это означает, что только один запрос принимался, обрабатывался и отправлялся. Это оказалось неприемлемым для сред, где механизм обеспечения безопасности требует определенного времени (1 или более секунд). Очередь запросов в сервере будет значительной и в средах, где сотни людей требуют аутентификации каждую минуту, время обслуживания запроса становится настолько большой, что начинает нервировать пользователей. Очевидным решением проблемы является многопроцессный сервер. Достичь этого проще всего с помощью UDP. Порождаются отдельные процессы для обслуживания каждого запроса, а эти процессы могут напрямую взаимодействовать с клиентом NAS путем отправки UDP-пакета.

Это не панацея. Применение UDP требует организации повторных передач, для чего нужно на сервере запускать соответствующие таймеры. В этом UDP уступает TCP, но это небольшая плата за полученные преимущества.

3. Формат пакета

Один пакет RADIUS вкладывается в одну UDP-дейтограмму [2]. При этом порт назначения равен 1812 (десятичное). При формировании отклика коды портов отправителя и получателя меняются местами. Формат пакета RADIUS показан на рис. .1. Разряды пронумерованы в порядке их передачи.

Рис. .1. Формат пакета RADIUS

Поле код содержит один октет и идентифицирует тип пакета RADIUS. Если получен пакет с неверным значением поля код, он молча отбрасывается.

Стандартизованы следующие значения поля код:

Назначение

1

Запрос доступа (Access-Request)

2

Доступ разрешен (Access-Accept)

3

Доступ не разрешен (Access-Reject)

4

Accounting-Request

5

Accounting-Response

11

Access-Challenge

12

Сервер состояния (экспериментальный)

13

Клиент состояния (экспериментальный)

255

Зарезервировано

Коды 4 и 5 будут описаны в документе [RFC-2139]. Коды 12 и 13 зарезервированы для возможного использования.

Поле идентификатор имеет один октет, и служит для установления соответствия между запросом и откликом.

Поле длина имеет два октета. Оно определяет длину пакета, включая поля код, идентификатор, длина, аутентификатор и атрибуты. Октеты за пределом, указанным полем длина,

рассматриваются как заполнитель и игнорируются получателем. Если пакет короче, чем указано в поле длина, он должен быть молча выкинут. Минимальная длина равна 20, а максимальная - 4096.

Поле аутентификатор имеет 16 октетов. Старший октет пересылается первым. Этот параметр служит для аутентификации отклика от сервера RADIUS, и используется в алгоритме сокрытия пароля.

В пакетах Access-Request, значение поля аутентификатор равно 16-октетному случайному числу, называемому аутентификатор запроса. Его значение должно быть непредсказуемым и уникальным на протяжении жизни секретного пароля, совместно используемого клиентом и RADIUS-сервером.

Значение аутентификатора запроса в пакете Access- Request должно быть также непредсказуемым, чтобы исключить возможные атаки.

Хотя протокол RADIUS не может исключить всех возможных атак, в частности с использованием подключения к линии в реальном масштабе времени, но генерация псевдослучайных аутентификаторов все же обеспечивает относительную безопасность.

NAS и сервер RADIUS используют секретный пароль совместно. Этот секретный пароль и аутентификатор запроса пропускаются через хэширование MD5, чтобы получить 16-октетный дайджест, который объединяется посредством операции XOR с паролем, введенным пользователем, результат помещается в атрибут пароля пользователя пакета Access-Request.

Значение поля аутентификатор в пакетах Access-Accept, Access-Reject, и Access-Challenge называется аутентификатором отклика (Response Authenticator). Оно представляет собой однопроходную хэш-функцию MD5, вычисленную для потока октетов, включающих в себя: пакет RADIUS, начинающийся с поля код, и включающий поля идентификатор, длина, аутентификатор запроса из пакета Access-Request, и атрибуты отклика, за которыми следует общий секретный пароль. То есть ResponseAuth = MD5(Код+ID+длина+RequestAuth+атрибуты+секретный_пароль) где знак + означает присоединение.

Секретный пароль, совместно используемый клиентом и сервером RADIUS, должен быть достаточно большим и непредсказуемым, как хороший пароль. Желательно, чтобы секретный пароль имел, по крайней мере, 16 октетов. Сервер RADIUS должен использовать IP-адрес отправителя UDP-пакета, чтобы решить, какой секретный пароль использовать.

Когда используется переадресующий прокси-сервер, он должен быть способен изменять пакет при проходе в том или ином направлении. Когда прокси переадресует запрос, он может добавить атрибут Proxy-State, а при переадресации отклика, он удаляет атрибут Proxy-State. Так как ответы Access-Accept и Access-Reject аутентифицированы по всему своему содержимому, удаление атрибута Proxy-State сделает сигнатуру пакета некорректной. По этой причине прокси должен вычислить ее заново.

Атрибуты

Многие атрибуты могут быть записаны несколько раз, в этом случае порядок следования атрибутов одного и того же типа должен быть сохранен. Порядок атрибутов различных типов может быть изменен.

В данном документе регламентированы атрибуты для пакетов с полем код, равным 1, 2, 3 и 11. Чтобы определить, какие атрибуты допускаются для пакетов с полем код=4 и 5, смотри [9].

4. Типы пакетов

Тип пакета RADIUS определяется полем тип, размещенным в первом октете.

4.1. Запрос доступа

Пакеты Access-Request посылаются серверу RADIUS, и передают информацию, которая используется для определения того, позволен ли данному пользователю доступ к специфицированному NAS, и допустимы ли запрошенные услуги. Программная реализация, желающая аутентифицировать пользователя, должна послать пакет RADIUS с кодом поля тип=1 (Access-Request).

При получении запроса (Access-Request) доступа от корректного клиента, должен быть передан соответствующий ответ. Запрос доступа (Access-Request) должен содержать атрибут имени пользователя. Он должен включать в себя атрибут NAS-IP-адреса или атрибут NAS-идентификатора (или оба эти атрибута, хотя это и не рекомендуется). Он должен содержать атрибут пароля пользователя (User-Password) или атрибут CHAP-пароля. Желательно, чтобы он содержал атрибут NAS-порта или NAS-Port-Type или оба эти атрибута, если только тип запрошенного доступа не содержал номер порта.

Запрос доступа (Access-Request) может содержать дополнительные атрибуты - подсказки серверу, но последний не обязан следовать этим подсказкам. Когда присутствует пароль пользователя (User-Password), он защищается с использованием метода, базирующегося на RSA алгоритме MD5 [1]. Формат пакета Access-Request аналогичен показанному на рис. .1. Только на месте поля аутентификатор размещается поле аутентификатор запроса (Request Authenticator), а в поле код записывается 1.

Поле идентификатор должно измениться при изменении содержимого поля атрибуты, и при получении корректного ответа на предыдущий запрос. При повторных передачах поле идентификатор остается неизменным.

Значение поля аутентификатор запроса ( Request Authenticator) должно изменяться, когда используется новый идентификатор.

Поле атрибуты имеет переменную длину и содержит список атрибутов, которые необходимы для заданного типа сервиса, а также любых дополнительных опционных атрибутов.

4.2. Пакеты Access-Accept

Пакеты Access-Accept посылаются сервером RADIUS, и предоставляют специфическую конфигурационную информацию, необходимую для предоставления пользователю соответствующего сервиса. Если все значения атрибутов, полученных с запросом Access-Request, приемлемы, тогда реализация RADIUS должна послать пакет с полем код=2 (Access-Accept). При получении сообщения Access-Accept, поле идентификатор соответствует обрабатываему запросу (Access-Request). Кроме того, поле аутентификатор отклика должно содержать корректный отклик на полученный запрос Access-Request. Пакеты неверного формата молча отбрасываются. Формат пакета Access-Accept идентичен показанному на рис. .1. Но здесь вместо поля аутентификатор используется поле аутентификатор отклика, имеющее тот же размер. В поле код при этом записывается число 2.

Поле идентификатор является копией одноименного поля в запросе Access-Request, который инициировал сообщение Access-Accept.

Значение поля аутентификатор отклика (Response Authenticator) вычисляется на основе значения Access-Request, как это описано выше. Поле атрибуты имеет переменную длину и содержит список из нуля или более атрибутов.

4.3. Сообщение Access-Reject

Если какое-либо значение полученного атрибута неприемлемо, тогда сервер RADIUS должен послать пакет с полем код= 3 (Access-Reject). Пакет может содержать один или более атрибутов Reply-Message с текстом, который может быть отображен NAS для пользователя. Поле идентификатор для данного пакета копируется из одноименного поля пакета Access-Request, вызвавшего данный отклик.

Значение поля аутентификатор отклика вычисляется на основе содержимого сообщения Access-Request, как это описано выше.

4.4. Сообщение Access-Challenge